Außerplanmäßige Windows-Updates: Stabilitätsprobleme bei Server 2022 und Windows 10 gelöst

Microsoft hat kürzlich zusätzliche außerplanmäßige Updates für Windows Server 2022 wie auch Windows 10 veröffentlicht, um somit spezifische Probleme zu beheben, die sich in diesen Betriebssystemen gezeigt hatten. Diese Updates wurden…

Albtraum für Windows 11 Nutzer – Probleme nach den neuesten Updates

Die kürzlich veröffentlichten Windows-11-Updates KB5050009 und KB5050021 haben bei vielen Nutzern massive Probleme verursacht. Nach der Installation verweigern Bluetooth-Kopfhörer und Webcams ihren Dienst – und selbst eine Deinstallation…

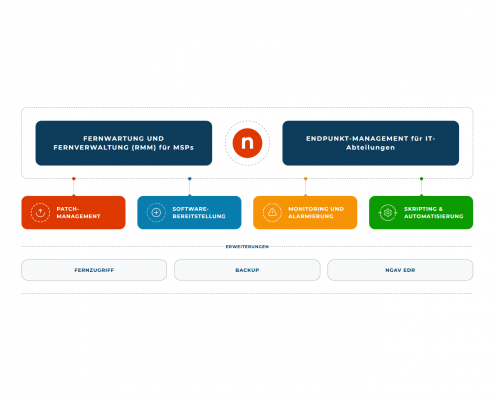

Ein Meilenstein bei NotesIT: Unsere Mitarbeiter erhalten das NinjaOne-Zertifikat!

In der sich ständig weiterentwickelnden IT-Welt ist es entscheidend, immer auf dem neuesten Stand der Technik und Best Practices zu bleiben. Bei NotesIT sind wir stolz darauf, bekanntzugeben, dass unsere engagierten Mitarbeiter erfolgreich…

Geschäftskritisches Sicherheitsrisiko durch verdeckte Funktion in der xz-Bibliothek bedroht SSH-Verbindungen

Bei unserem turnusmäßigen Sicherheitscheck der Server (Windows/Linux) ist eine Meldung des NIST zu möglichen Sicherheitsproblemen bei Linux Servern aufgefallen.

Wir können Sie jedoch beruhigen und Ihnen versichern, dass unsere Server…

Innovative IT-Unterstützung: Testen Sie unser NinjaOne MSP 6 Monate kostenlos!

Willkommen in der Zukunft der IT-Unterstützung! Wir freuen uns, Ihnen eine revolutionäre Lösung vorstellen zu dürfen – NinjaOne MSP. Tauchen Sie ein in die Welt innovativer IT-Managementtools und erleben Sie mit uns die Zukunft der effizienten…

Sicherheitslücke in WinRAR / 7-Zip

WinRAR-Sicherheitslücken missbraucht.

Wir möchten Sie über eine aktuelle Entwicklung im Technologiebereich informieren, daß Googles (TAG) Threat Analysis Group schon seit ein paar Wochen Cybergangs beobachtet.

Mit der Version WinRAR…

Phishing: Die unsichtbare Bedrohung

Phishing-Angriffe in Aktion: So erkennt man sie

Cyberangriffe bleiben weiterhin eine der größten Gefahren für Unternehmen, unabhängig von ihrer Größe. Die Taktiken der Cyberkriminellen werden ständig raffinierter. Eines der weit…

Hinweis zum erforderlichen Softwareupdate für iPhone und iPad

Verehrte Kunden,

am Donnerstagabend, 07.09.2023, wurde das neue iOS bzw. iPadOS Update 16.6.1 von Apple veröffentlicht. Dieses Update enthält wichtige Sicherheitskorrekturen, die zwei Schwachstellen in Apples Wallet App und Grafikverarbeitung…

Gestohlener Microsoft-Schlüssel weit mächtiger als angenommen!

Er ermöglichte nicht nur den Zugriff auf Exchange Online, sondern diente als Masterkey für große Teile der Microsoft-Cloud. Das Sicherheitsunternehmen Wiz identifizierte den gestohlenen Schlüssel, den mutmaßlich chinesische Angreifer nutzten,…

Wichtiges iOS Softwareupdate: Schützen Sie Ihr iPhone und iPad

Das Team der Notes IT möchten Sie darauf aufmerksam machen, dass Apple kürzlich das neueste Update für iOS und iPadOS, Version 16.5.1, veröffentlicht hat. Dieses Update ist von besonderer Bedeutung, da es wichtige Sicherheitskorrekturen…